Настройка Корпоративного сервера 2024

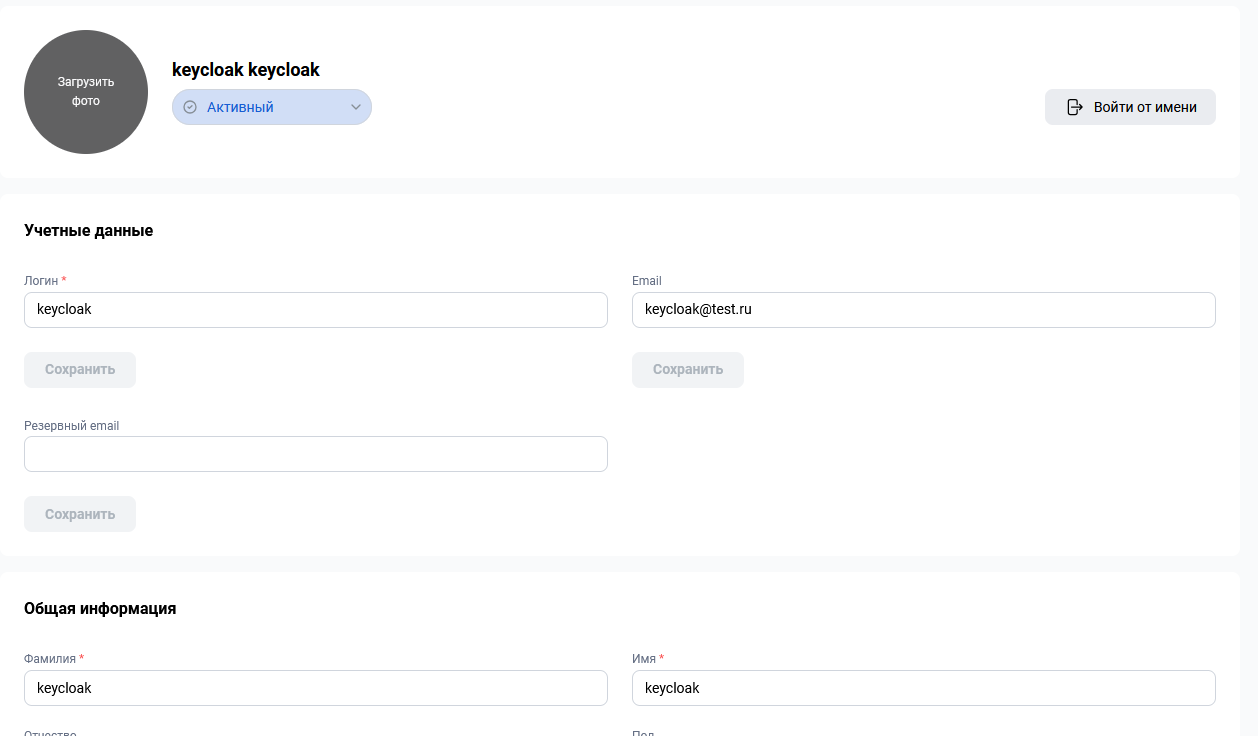

Добавление пользователя в Корпоративный сервер 2024

При добавлении пользователя минимально необходимый набор параметров — имя, фамилия, логин, email:

Настройка сервиса API

Для возможности авторизации SSO необходимо внести изменения в конфигурацию Р7 Офис 2024.

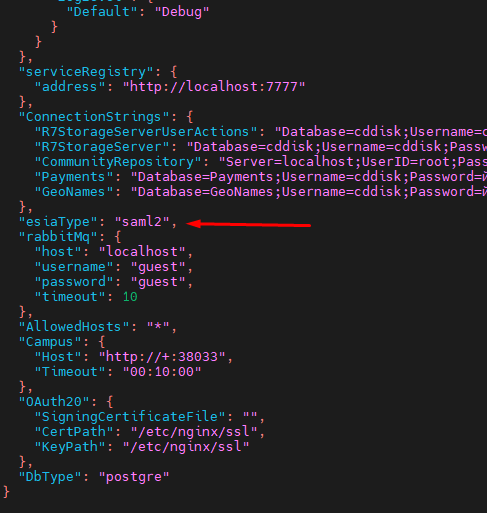

На сервере с сервисом Api отредактировать файл appsettings.json:

nano /opt/r7-office/Api/appsettings.json

Нужно добавить строку "esiaType": "saml2", как на скриншоте ниже:

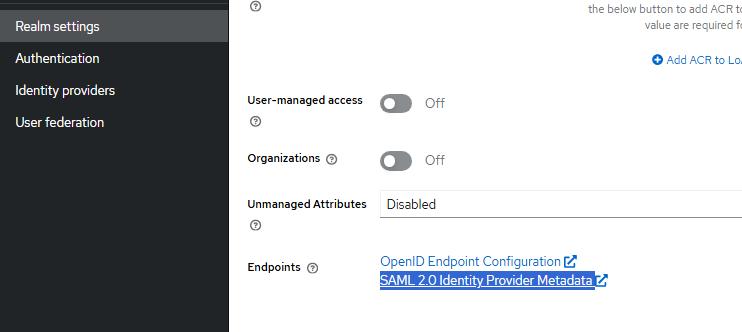

В настройках Realm нужно получить ссылку для связи с Корпоративным сервером 2024:

Перейти по ссылке Endpoints SAML 2 и скопировать URL в строке:

md:SingleSignOnService Binding="urn:oasis:names:tc:SAML:2.0:bindings:SOAP" Location=

Далее в терминале сервера отредактируйте конфигурационный файл сервиса Sso.Api:

nano /opt/r7-office/Sso.Api/appsettings.json

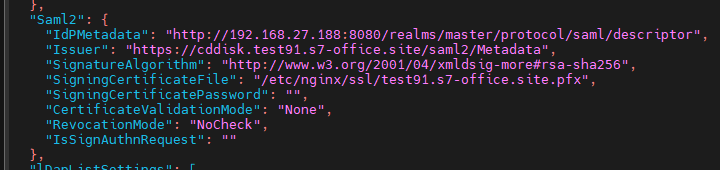

В файле редактируем следующие строки конфигурации:

"Saml2": {

"IdPMetadata": "{ссылка из прошлого пункта}/descriptor",

"Issuer": "{https}://{cddisk}.{Домен Р7 2024}/saml2/Metadata",

"SignatureAlgorithm": "http://www.w3.org/2001/04/xmldsig-more#rsa-sha256",

"SigningCertificateFile": "{Путь до вашего сертификата .pfx}",

"SigningCertificatePassword": "{Пароль от сертификата .pfx}",

"CertificateValidationMode": "None",

"RevocationMode": "NoCheck"

},

Пример:

Перезапустить Корпоративный сервер 2024:

supervisorctl restart all

Настройка Корпоративного сервера 2024 завершена.

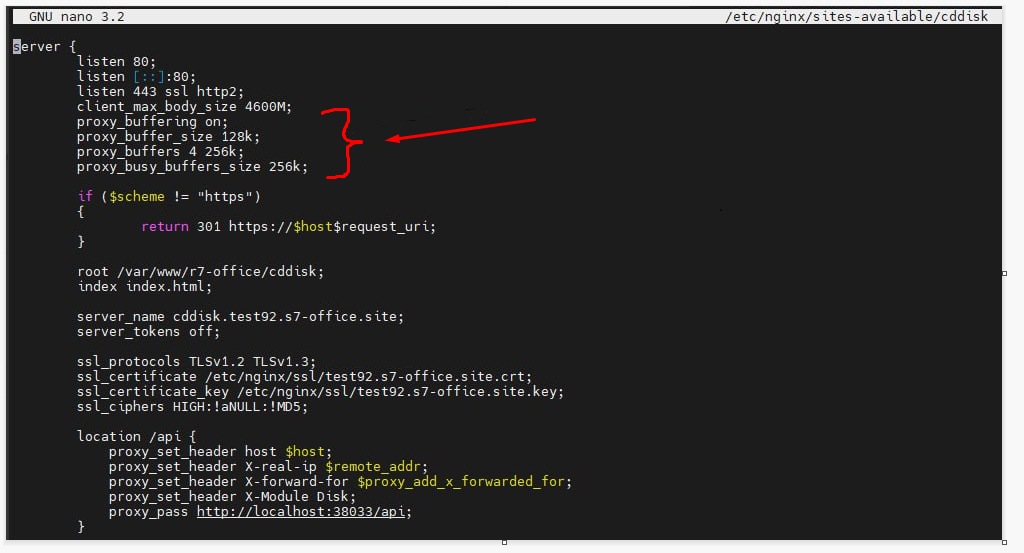

Настройка nginx на Корпоративном сервере

Добавьте в конфигурационный файл /etc/nginx/sites-available/cddisk в секцию server следующие параметры:

proxy_buffering on; proxy_buffer_size 128k; proxy_buffers 4 256k; proxy_busy_buffers_size 256k;

После внесения изменений не забудьте проверить и применить конфигурацию:

nginx -t systemctl reload nginx

Пример:

Настройка keycloak

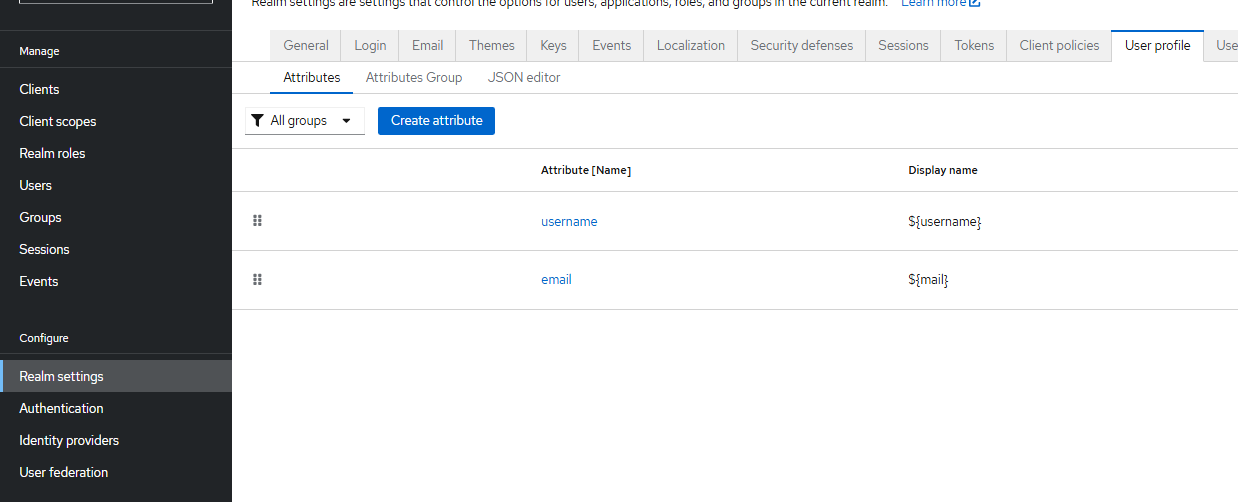

Открываем настройки нашего Realm и вкладку профиля пользователя, где можно редактировать и создавать атрибуты необходимые для нашего Realm:

Для минимальной настройки синхронизации достаточно двух атрибутов username и email.

Для корректной работы у атрибута email должна быть запись в Display name — ${mail}.

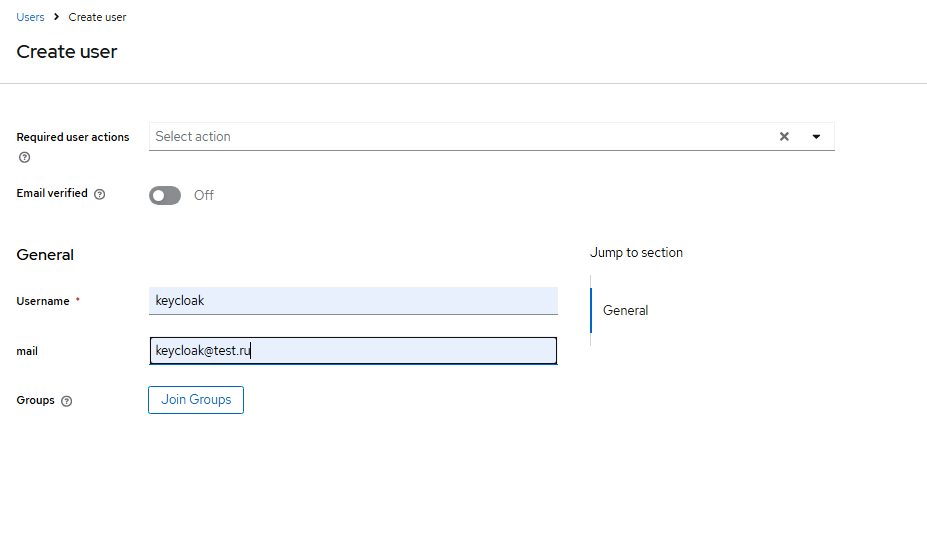

Перейти в Users и создать нового пользователя:

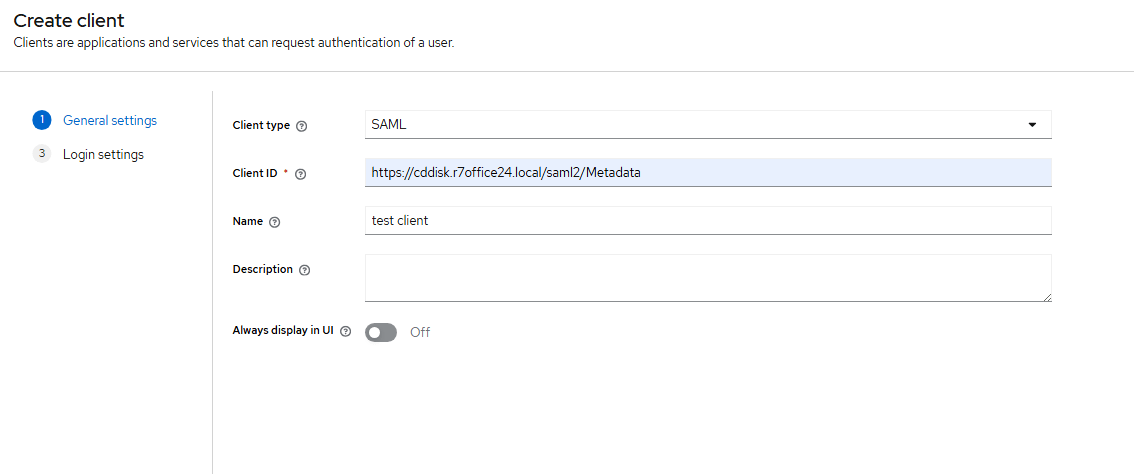

Создание клиента.

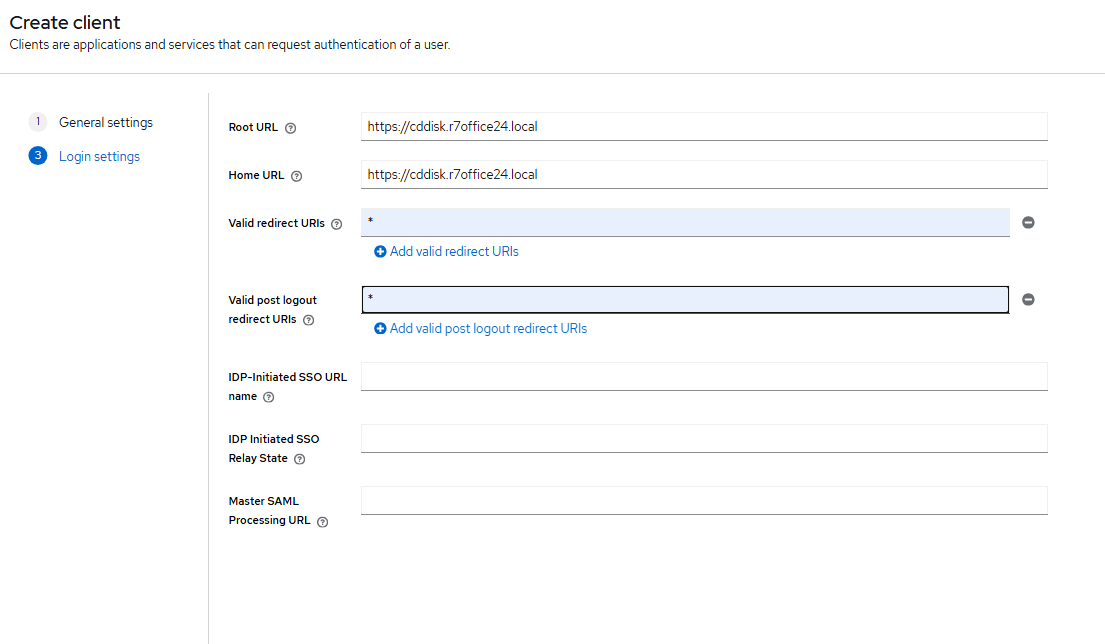

Перейти в Clients — Create client:

Заполнить Client ID должен быть в формате <URL вашего cddisk>/saml2/Metadata.

Перейти в Client type — SAML:

Сохранить.

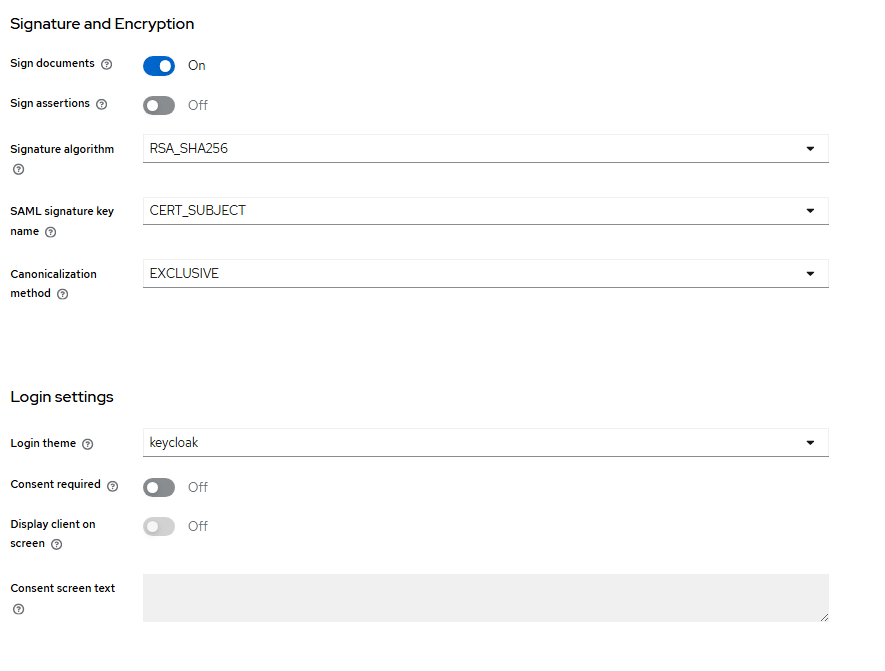

Перейти в настройки созданного клиента:

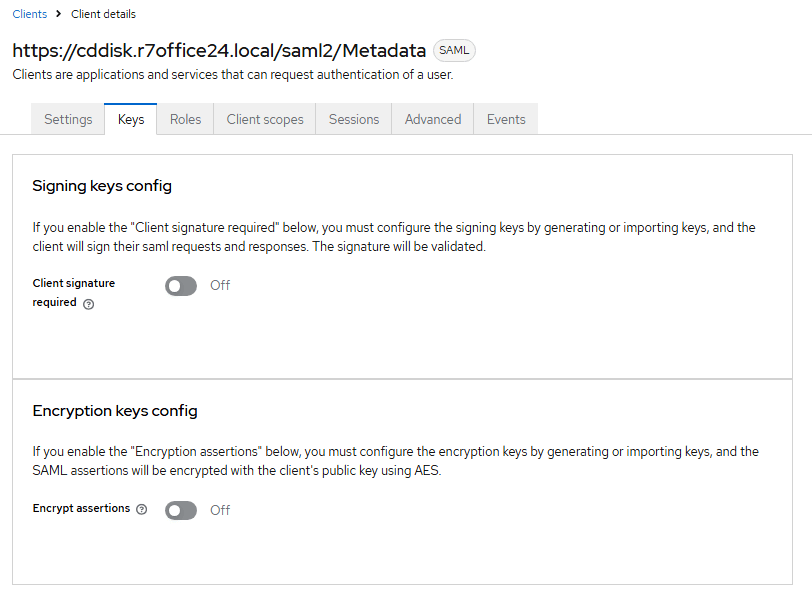

Во вкладке Keys:

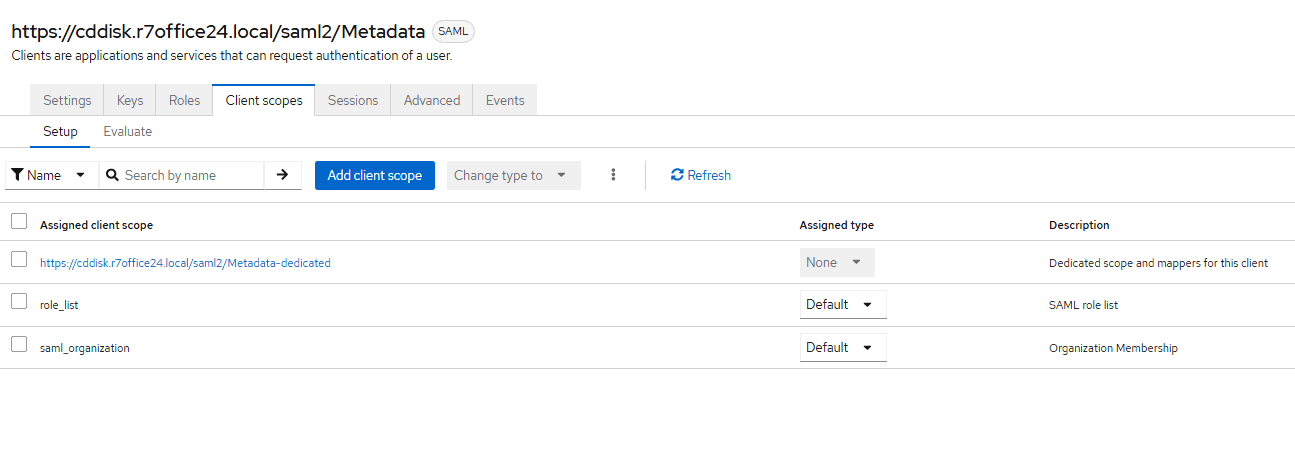

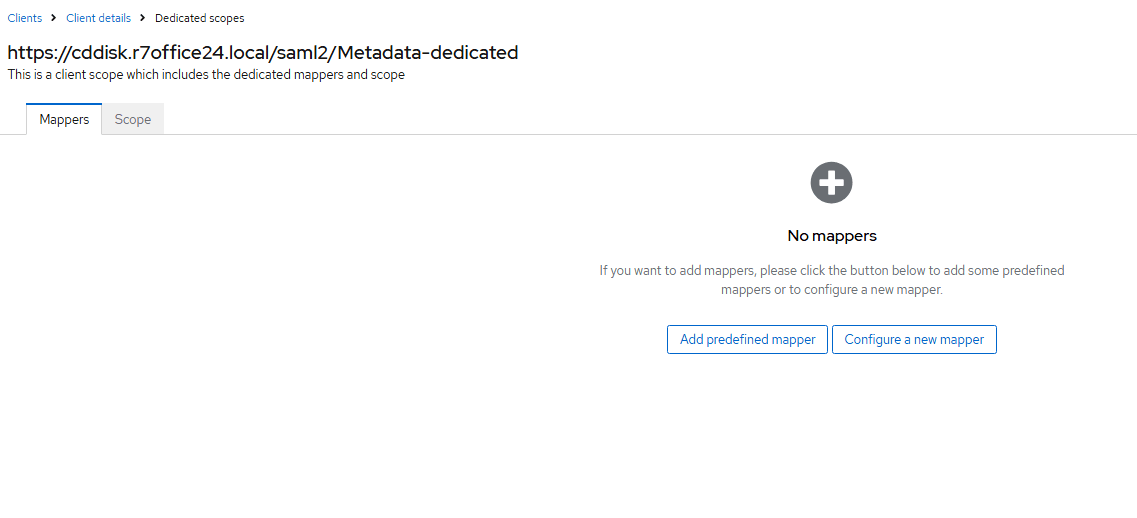

Во вкладке Client scopes переходим в настройки созданной области:

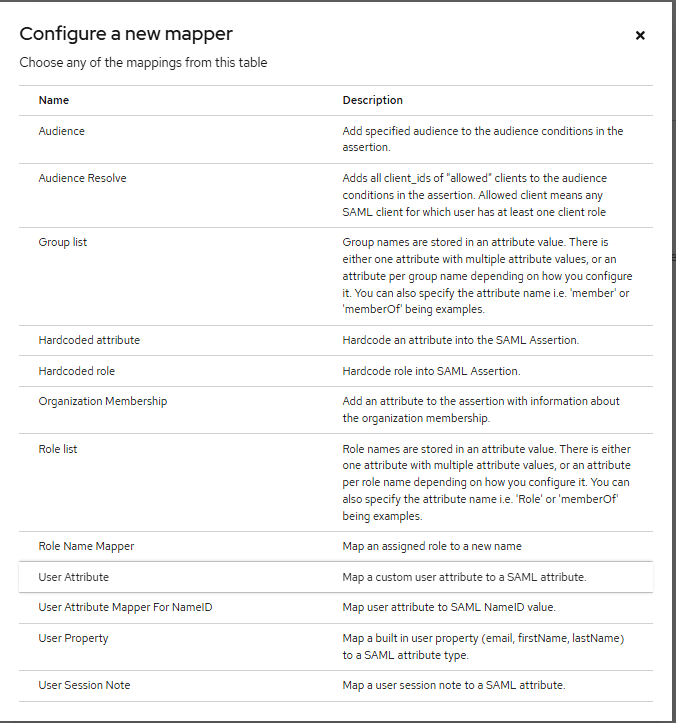

Необходимо создать новые маперы:

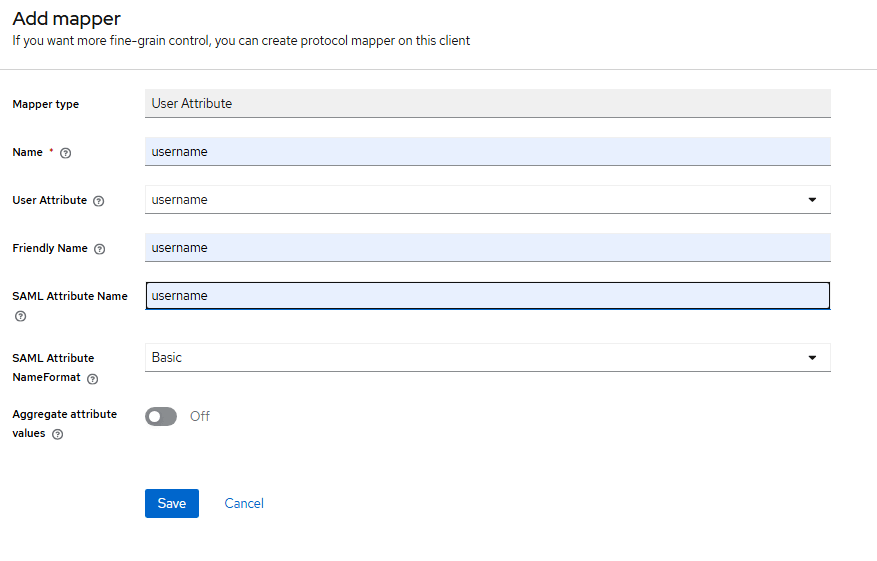

Выбрать User Attribute и заполнить:

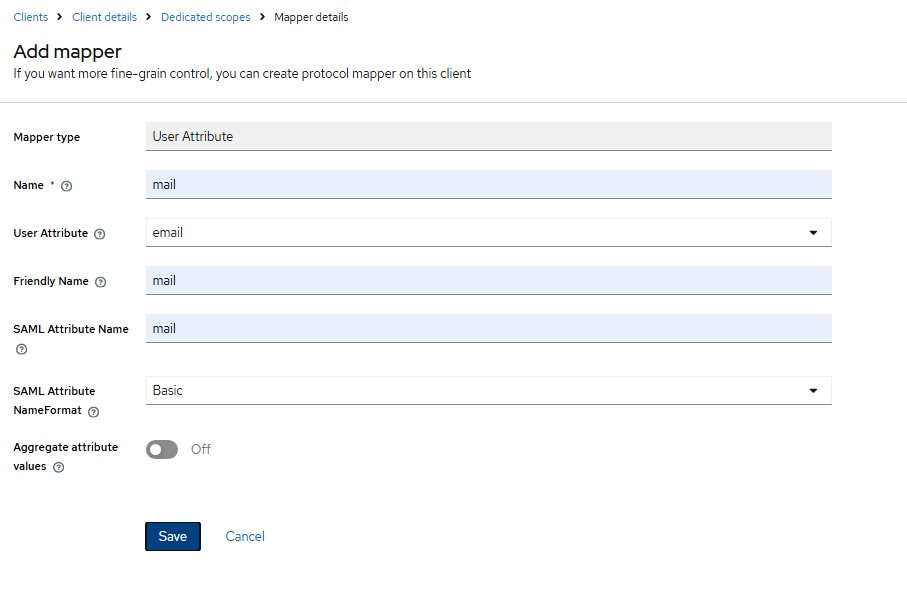

Аналогично создать новый mapper для mail:

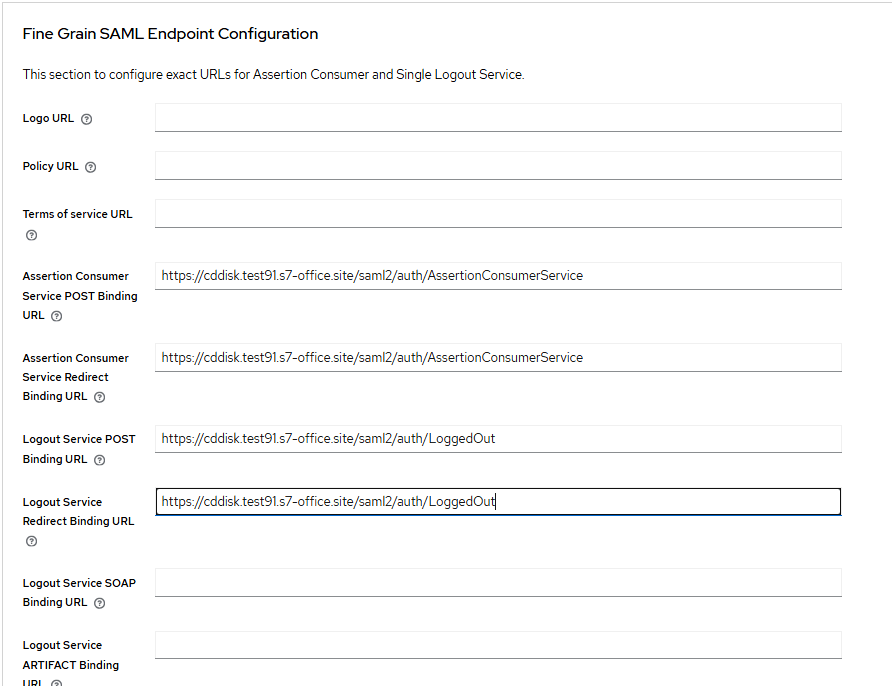

После сохранения вернуться в Client details во вкладку Advanced.

Заполнить по примеру:

Сохранить каждый блок.

Базовая настройка завершена, можно проверять ССО в Корпоративном сервере 2024.

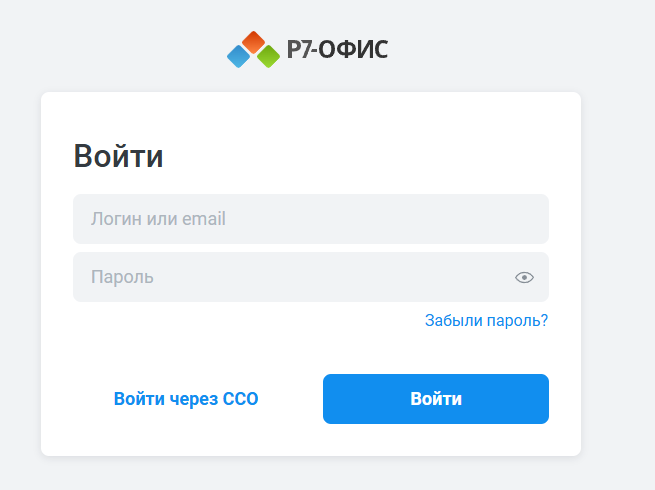

При переходе на портал Корпоративного cервера 2024 появится кнопка Войти через ССО:

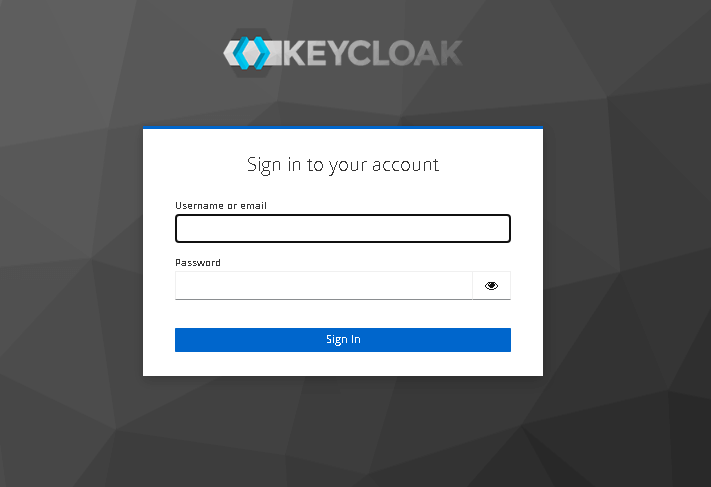

При нажатии на кнопку Войти через ССО откроется окно авторизации в Keycloak:

Если же авторизация в Keycloak в этом браузере уже была произведена, тогда откроется сам портал.

Важно! Если авторизация была произведена ранее в другом браузере, то при входе вновь откроется окно авторизации Keycloak.