Содержание

- Создание файла .keytab на контроллере домена Active Directory

- Скопируйте файл keytab в директорию /opt/r7-office/Api на Корпоративном сервере 2024

- Разрешите в браузерах на ПК пользователей передавать Kerberos ticket на Корпоративный сервер 2024

- Для браузеров Яндекс.Браузер, Google Chrome, , Microsoft Edge, Microsoft Internet Explorer и Opera выполните следующие действия

- Для браузера Mozilla Firefox выполните следующие действия

- Альтернативный способ настройки передачи Kerberos-тикета для браузера Chrome

- Проверьте работу сквозной авторизации Kerberos перейдя в браузере по адресу Р7 Офис Сервера

- Дополнение

Создание файла .keytab на контроллере домена Active Directory

В Active Directory создадим отдельного пользователя. Именно для этого пользователя мы в дальнейшем будем экспортировать ключи, например, r7office (вы можете использовать и другое имя).

Выполним экспорт ключей, для этого необходимо выполнить команду:

ktpass -princ service/hostName@REALM -mapuser cgatepro -pass password -out keytab.data -crypto encType -ptype KRB5_NT_SRV_HST

Описание команды экспорта:

| Параметр | Описание |

|---|---|

| -princ | Указываем для какого сервера будет настроен экспорт. Составной параметр – service/domain@REALM, где

Обратите внимание Имя REALM нужно вводить ЗАГЛАВНЫМИ БУКАМИ. |

| -mapuser | Имя пользователя, от имени которого мы выполняем экспорт. Мы создали его в п. 1 |

| -pass | Пароль пользователя, от имени которого мы выполняем экспорт |

| -out | Путь до файла с ключами. Именно этот файл в последующем мы импортируем в Корпоративный сервер 2024 |

| -crypto | Параметры криптографии. Значение оставляем без изменений. |

| -ptype | Тип принципала. Значение оставляем без изменений. |

Пример команды:

ktpass -princ HTTP/admin.r7-office.ru@R7-OFFICE.RU -mapuser r7office -pass Qwerty123 -out C:\keytab.data -crypto all -ptype KRB5_NT_SRV_HST

Скопируйте файл keytab в директорию /opt/r7-office/Api на Корпоративном сервере 2024

Пример конфигурации файла /opt/r7-office/Api/appsettings.json:

***

"OAuth20": {

"SigningCertificateFile": "",

"CertPath": "/etc/nginx/ssl",

"KeyPath": "/etc/nginx/ssl"

},

"DbType": "postgre",

"keyTabFile": "keytab.data",

"esiaType": "kerberos"

}

Разрешите в браузерах на ПК пользователей передавать Kerberos ticket на Корпоративный сервер 2024

Для браузеров Яндекс.Браузер, Google Chrome, , Microsoft Edge, Microsoft Internet Explorer и Opera выполните следующие действия

- Откройте диалоговое окно «Свойства обозревателя». (Откройте меню «Поиск» Windows. Введите «Свойства обозревателя». Нажмите Ввод.);

- Перейдите на вкладку «Безопасность»;

- Выберите «Местная интрасеть» и нажмите «Сайты»;

- В открывшемся диалоговом окне нажмите «Дополнительно»;

- Добавьте префиксы от ключевых модулей «Р7.Офис Корпоративный сервер 2024» через запятую (например,

https://admin.domain.com,https://disk.domain.com); - Нажмите «Закрыть», а затем нажмите «ОК»;

- Нажмите Пользовательский уровень;

- Перейдите в раздел «Сценарии» и включите активные сценарии;

- Перейдите в раздел Аутентификация пользователя \ Вход в систему;

- Выберите «Автоматический вход только в зоне интрасети» и нажмите «ОК»;

- Перейдите в вкладку «Дополнительно»;

- В списке «Настройки» перейдите в раздел «Безопасность»;

- Выберите «Включить встроенную проверку подлинности Windows» и нажмите «ОК».

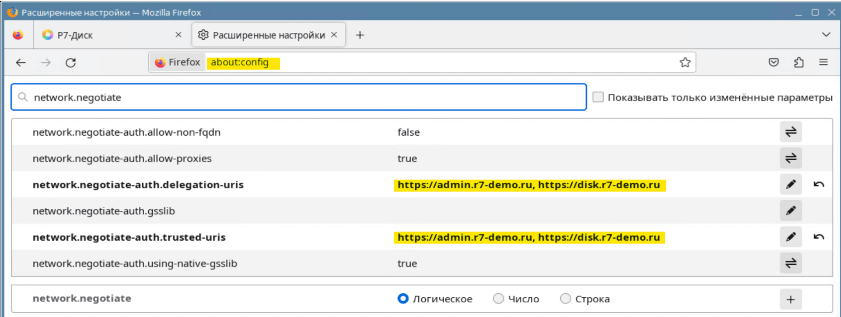

Для браузера Mozilla Firefox выполните следующие действия

- Запустите Mozilla Firefox;

- В окне URL-адреса введите

about:configи нажмите Enter; - В текстовом поле фильтра введите

network.negotiate - Дважды щелкните параметр

network.negotiate-auth.trusted-urisи введите префиксы от ключевых модулей Корпоративный сервер 2024 через запятую (например,https://admin.domain.com,https://disk.domain.com); - Дважды щелкните параметр

network.negotiate-auth.delegation-urisи введите префиксы от ключевых модулей Корпоративный сервер 2024 через запятую (например,https://admin.domain.com,https://disk.domain.com).

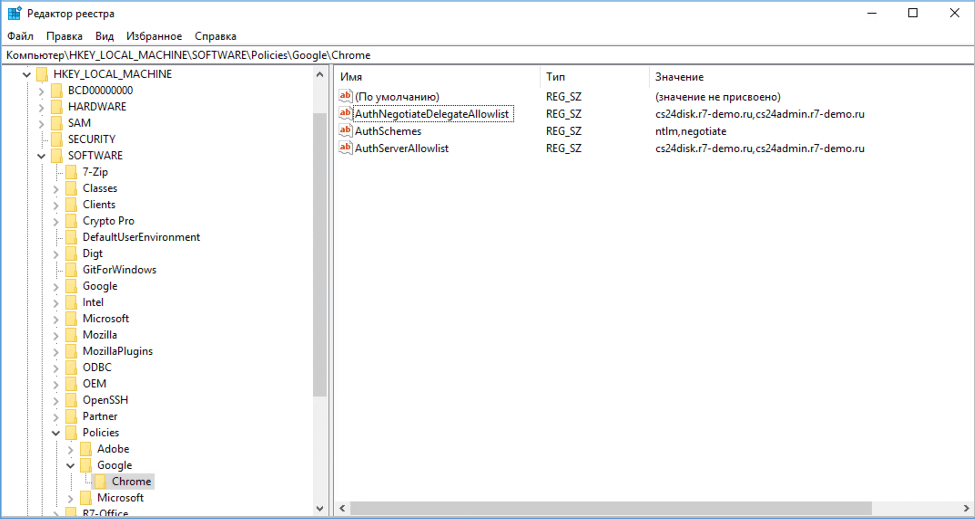

Альтернативный способ настройки передачи Kerberos-тикета для браузера Chrome

Откройте на клиентском ПК Редактор реестра (regedit).

Перейдите в ветку реестра \HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Google\Chrome:

В данной ветке реестра создайте дополнительные ключи:

| Наименование ключа | Тип | Значение |

|---|---|---|

| AuthSchemes | «Строковый параметр» (REG_SZ) | ntlm,negotiate |

| AuthServerAllowlist | «Строковый параметр» (REG_SZ) | Через запятую:

|

| AuthNegotiateDelegateAllowlist

| «Строковый параметр» (REG_SZ) | Через запятую:

|

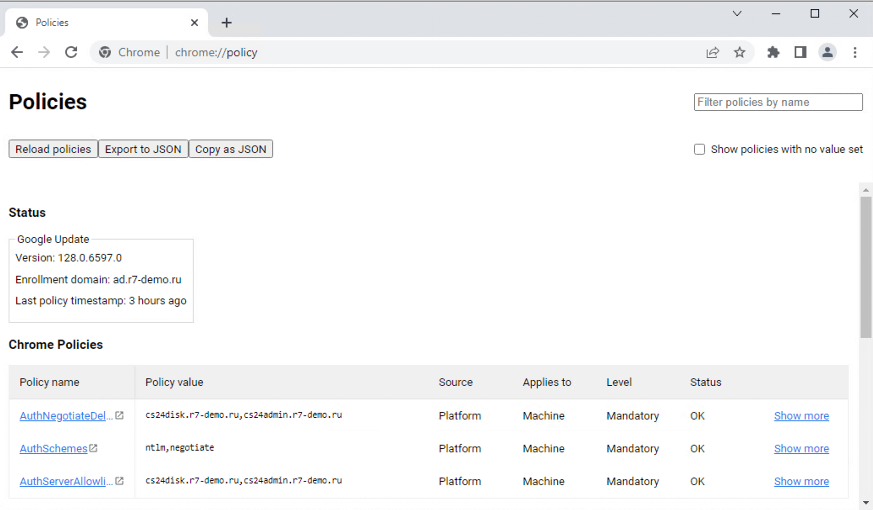

Убедитесь, что политики применены в браузере Chrome, для этого откройте браузер и перейдите по адресу about:policy.

Проверьте, что в блоке «Chrome Policies» отображены значения настроек, добавленных в реестр:

Если настройки не отображаются, нажмите кнопку «Reload policies».

Проверьте работу сквозной авторизации Kerberos перейдя в браузере по адресу Р7 Офис Сервера

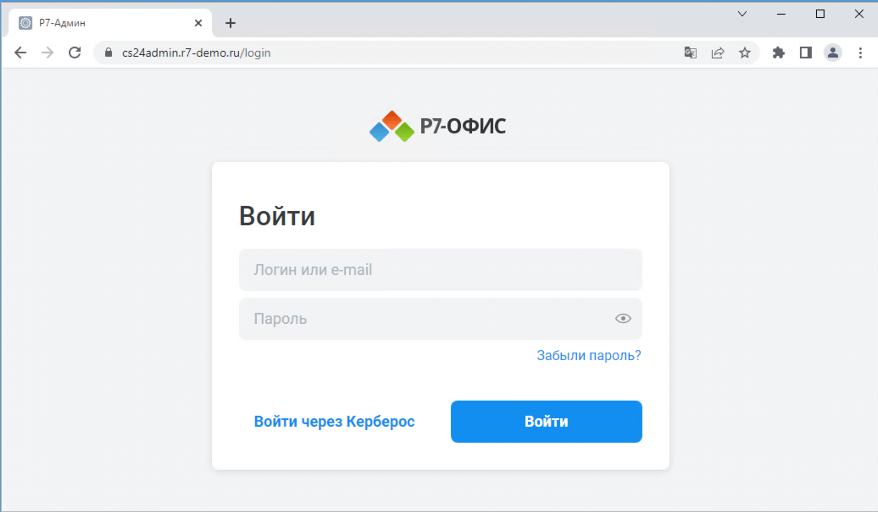

На экране входа нажмите ссылку «Войти через Керберос»:

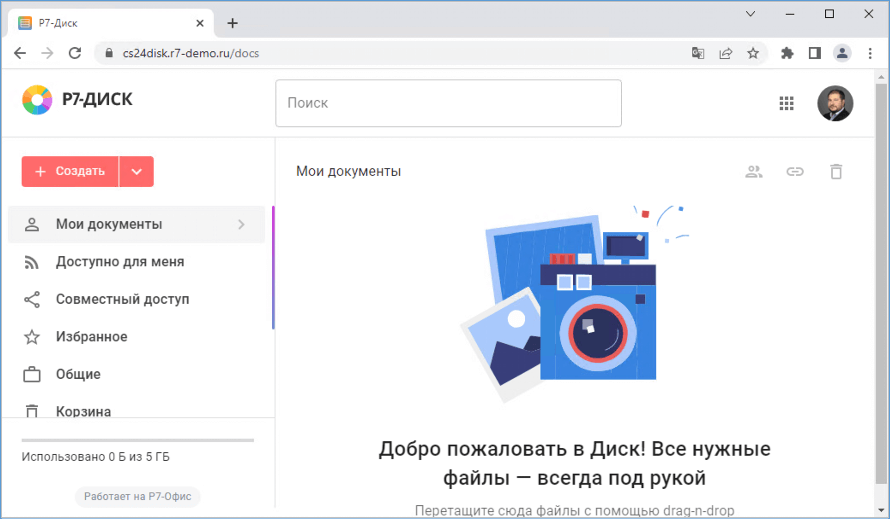

В случае успешной настройки пользователь будет автоматически авторизован на портале в контексте текущего пользователя ПК:

Дополнение

Если вы хотите использовать ограниченный список поддерживаемых видов шифрования:

- DES-CBC-CRC

- DES-CBC-MD5

- RC4-HMAC

- AES256-SHA1

- AES128-SHA1

Вам необходимо:

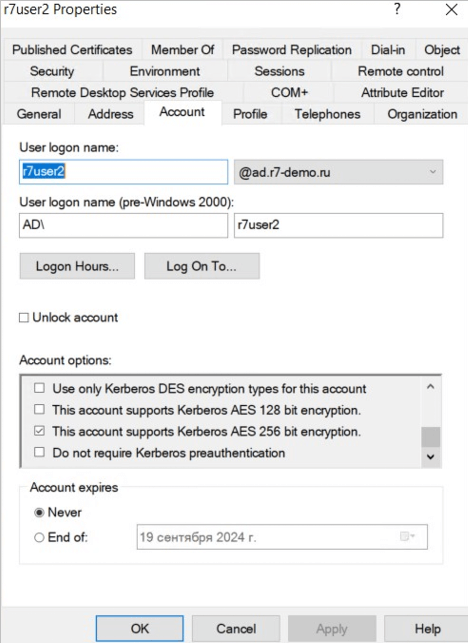

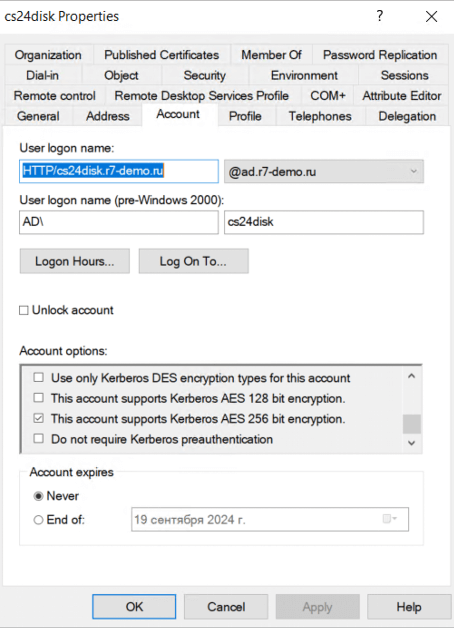

У пользователя под которым будет выгружаться keytab файл (и прописываться SPN) включить дополнительный вид шифрования (например AES256-SHA1) в свойствах пользователя:

При выгрузке keytab файла указывать вид шифрования, например:

ktpass -princ HTTP/cs24admin.r7-demo.ru@ad.r7-demo.ru -mapuser cs24disk@ad.r7-demo.ru -pass Qwerty123 -out C:\keytab.data -crypto AES256-SHA1 -ptype KRB5_NT_SRV_HST

У всех пользователей которые планируют использовать авторизацию по Kerberos включить этот вид шифрования (например: Kerberos AES 256):