Содержание

- 1. Установите OpenSSL

- 2. Создайте конфигурационный файл OpenSSL (можно пропустить, если уже был установлен OpenSSL)

- 3. Сгенерируйте RSA-ключ для удостоверяющего центра (CA)

- 4. Создайте самоподписанный сертификат для удостоверяющего центра

- 5. Сгенерируйте RSA-ключ для личного сертификата

- 6. Создайте запрос на подпись сертификата

- 7. Подпишите сертификат с помощью удостоверяющего центра

- 8. Упакуйте сертификат в формат PKCS12

Процесс создания самоподписанных S/MIME-сертификатов с использованием OpenSSL.

Такие сертификаты позволяют защитить электронную почту с помощью шифрования и цифровой подписи.

Основные шаги:

1. Установите OpenSSL

Скачайте OpenSSL с официального сайта ↗.

Для Windows можно использовать бинарные файлы с сайта Shining Light Productions ↗.

2. Создайте конфигурационный файл OpenSSL (можно пропустить, если уже был установлен OpenSSL)

Создайте файл smime.cnf, включив в него секции [req], [req_distinguished_name], [v3_ca] и [smime].

Пример секции [smime]:

[smime] basicConstraints = CA:FALSE keyUsage = nonRepudiation, digitalSignature, keyEncipherment extendedKeyUsage = emailProtection subjectKeyIdentifier = hash authorityKeyIdentifier = keyid:always, issuer subjectAltName = email:copy

3. Сгенерируйте RSA-ключ для удостоверяющего центра (CA)

Используйте команду:

openssl genrsa -aes256 -out ca.key 4096

Укажите пароль для защиты ключа.

4. Создайте самоподписанный сертификат для удостоверяющего центра

Команда:

openssl req -new -x509 -days 3650 -key ca.key -out ca.crt -extensions v3_ca

Заполните данные для сертификата.

5. Сгенерируйте RSA-ключ для личного сертификата

Команда:

openssl genrsa -aes256 -out smime_test_user.key 4096

Введите другой пароль.

6. Создайте запрос на подпись сертификата

Команда:

openssl req -new -key smime_test_user.key -out smime_test_user.csr

Введите данные для пользователя.

7. Подпишите сертификат с помощью удостоверяющего центра

Команда:

openssl x509 -req -days 3650 -in smime_test_user.csr -CA ca.crt -CAkey ca.key -set_serial 1 -out smime_test_user.crt -extfile smime.cnf -extensions smime

Если файл конфигурации уже содержит секции [smime], параметры -extfile и -extensions можно не использовать и удалить из команды.

8. Упакуйте сертификат в формат PKCS12

Команда:

openssl pkcs12 -export -in smime_test_user.crt -inkey smime_test_user.key -out smime_test_user.p12

Введите экспортный пароль для защиты файла.

Рекомендации

- Убедитесь, что пароли для ключей надежны и защищены.

- Используйте S/MIME только после успешного импорта сертификатов в почтовый клиент.

- Следуйте инструкциям почтовых клиентов (Apple Mail, Outlook, Thunderbird) для добавления сертификатов.

Добавление сертификата в Органайзер

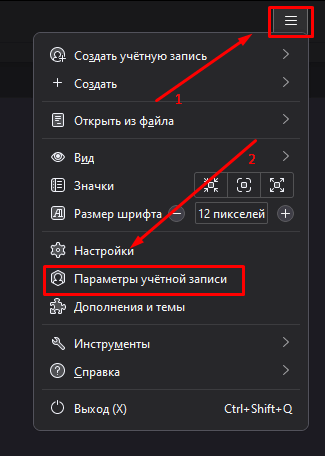

Открываем настройки и переходим в «параметры учётной записи

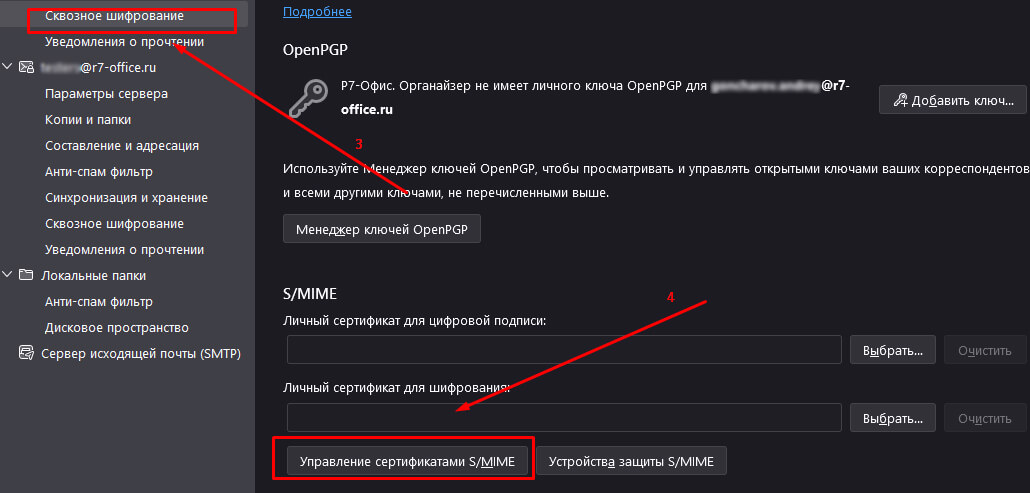

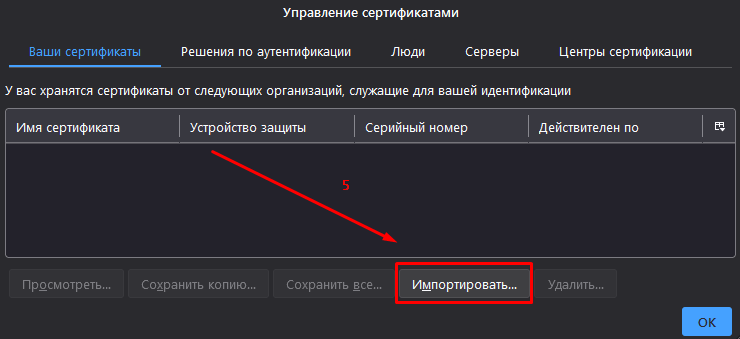

Раздел «Сквозное шифрование» и нажимаем «Управление сертификатами S/MIME»

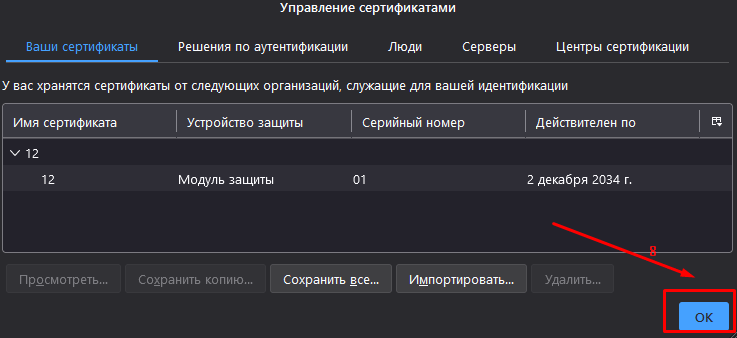

Нажимаем «Импортировать…», в открывшемся окне файлового менеджера находим файл сертификата и нажимаем «Открыть».

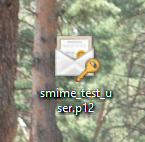

Как выглядит готовый сертификат к загрузки

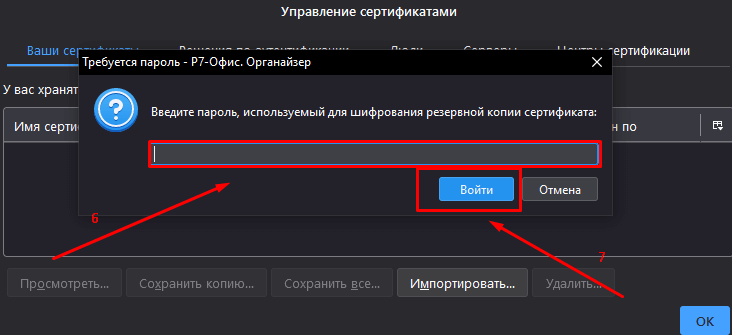

Если попросит пароль, вводим тот который указывали при создании «Введите экспортный пароль для защиты файла.» и нажимаем «Войти».

Сертификат добавлен нажимаем «ОК»